Qu'est-ce que DORA et pourquoi ?

La loi DORA (Digital Operational Resilience Act) vise toutes les entités financières de l’UE, telles que les banques, les compagnies d’assurance et les fonds d’investissement, en leur imposant des exigences spécifiques en matière de résilience opérationnelle numérique. Le DORA couvre essentiellement la gestion des risques liés aux TIC, y compris la cybersécurité, la gouvernance des données et la gestion de la continuité des activités.

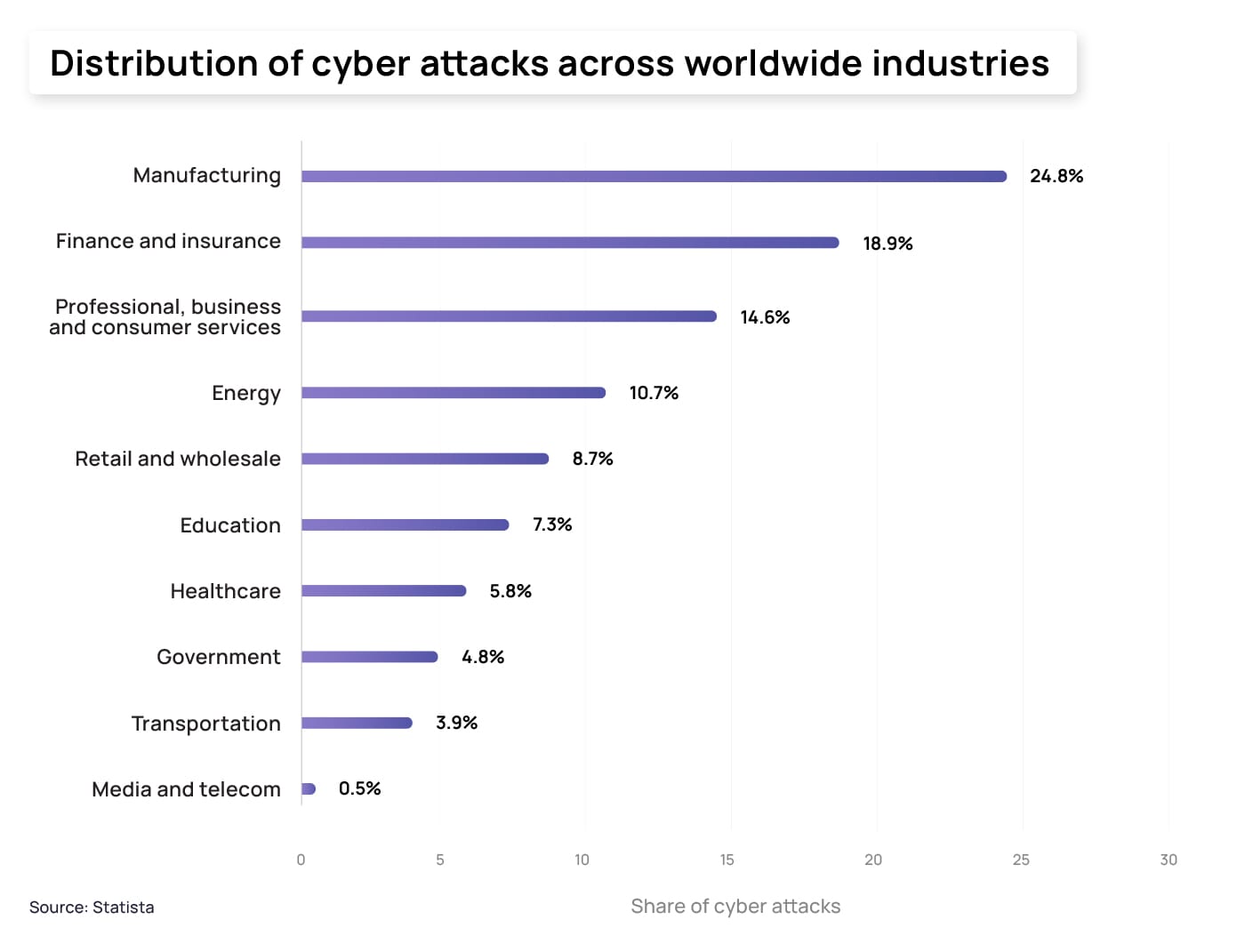

Avec l’interconnexion et la numérisation croissantes du secteur financier, le risque de cyberattaques augmente également. Statista a indiqué que le secteur de la finance et de l’assurance était l’une des principales cibles des cybercriminels en 2022, ce qui met en évidence sa vulnérabilité aux menaces numériques.

↓

5 éléments clés de DORA

Les institutions financières devraient mettre en œuvre des mécanismes solides pour identifier, évaluer et atténuer les risques liés aux TIC.

Une procédure détaillée doit être mise en place pour signaler les cyberincidents importants aux autorités de régulation compétentes.

Test régulier de l’infrastructure numérique pour vérifier la résistance à différents types de pannes et d’attaques.

Des règles strictes pour la gestion des risques liés à l’externalisation des services TIC, y compris l’exigence de droits contractuels et d’audit.

Un cadre pour la mise en place d’un environnement TIC sécurisé, comprenant la gestion adéquate des actifs TIC, l’intégrité des données et la protection contre les violations de données.

Demandez un audit Dora !

Coordonnées de la personne à contacter

- info@dpoassociates.eu

- legal@dpoassociates.eu

Remplissez le formulaire ci-dessous et nous vous contacterons dans les plus brefs délais !

Comment se conformer à la loi DORA ?

Élaborer une politique de gestion des risques

Les institutions financières devraient commencer à élaborer des politiques globales de gestion des risques liés aux TIC qui couvrent tous les aspects de la résilience opérationnelle numérique. Ces politiques doivent être régulièrement réexaminées et mises à jour pour s'adapter à l'évolution des technologies et des menaces.

Mise en œuvre de mesures de cybersécurité rigoureuses

La mise en œuvre de technologies et de pratiques avancées en matière de cybersécurité est cruciale. Cela inclut l'utilisation de pare-feu, de programmes antivirus, de systèmes de détection d'intrusion et d'audits de sécurité réguliers.

Formation et sensibilisation

Il est essentiel de sensibiliser et de former le personnel aux meilleures pratiques en matière de cybersécurité et de résilience numérique. Les employés doivent être conscients des risques potentiels et de la manière dont ils peuvent contribuer à renforcer la résilience opérationnelle.

Test et plan de reprise

Des tests réguliers des systèmes pour vérifier leur résistance aux pannes et aux attaques permettent d'identifier les vulnérabilités. En outre, il est essentiel de disposer d'un plan de reprise efficace qui entre en action après un incident afin d'assurer la continuité des activités.

Gestion des tiers

La gestion des relations avec les fournisseurs de services TIC tiers nécessite une diligence raisonnable et un contrôle permanent. Les contrats doivent contenir des dispositions claires et applicables concernant le respect des exigences de la DORA.

Échange d'informations sur les cyber-filières et la vulnérabilité

Les organisations doivent soumettre trois rapports distincts pour les incidents critiques : une notification initiale pour informer les autorités, un rapport intermédiaire sur l'avancement de la résolution de l'incident et un rapport final analysant les causes profondes de l'incident.

Démarrez vous-même la mise en œuvre de DORA !

Laissez-nous vos coordonnées et nous vous enverrons le registre d’information DORA !

Le registre d’information fait partie du cadre de gestion des risques liés aux TIC pour les tiers et permet aux entités financières d’identifier et d’évaluer les risques liés aux accords contractuels sur l’utilisation des services TIC.