Introduction La directive NIS2 impose aux organisations de répondre à des exigences strictes en matière de cybersécurité. Mais comment savoir où en est votre organisation ? L’évaluation de vos mesures actuelles est la première étape vers la conformité. Dans ce blog, nous vous proposons des conseils pratiques pour avoir une vue d’ensemble de ce que vous faites déjà bien et des points à améliorer. Que vous soyez une PME débutante ou un professionnel expérimenté de l’informatique, ce guide vous aidera à aller de l’avant.

Table des matières

1. Dressez la carte de vos actifs numériques

Pour commencer, vous devez savoir ce que vous protégez. Faites l’inventaire de tous les systèmes, réseaux et appareils qui composent votre infrastructure numérique. N’oubliez pas que la directive NIS2 met l’accent sur les infrastructures critiques et essentielles.

Vous ne savez pas si votre entreprise relève de la catégorie « essentielle » ou « critique » ? Consultez-le ici !

Liste de contrôle :

- Serveurs, bases de données et environnements en nuage

- Postes de travail et appareils mobiles

- Réseaux et pare-feu

- Applications logicielles et outils SaaS

2. Analyser les mesures de sécurité existantes

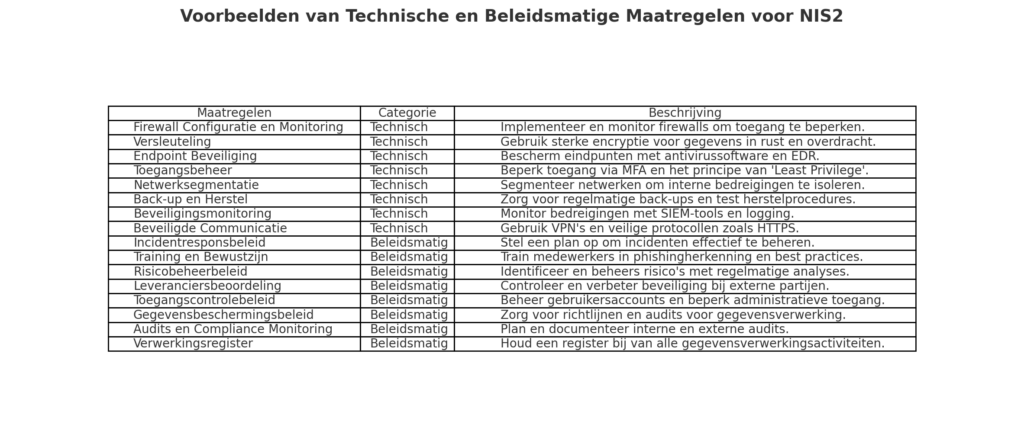

Examinez les mesures de cybersécurité que vous avez déjà mises en œuvre. Il s’agit à la fois de solutions techniques et de politiques. Posez-vous la question suivante : ces mesures répondent-elles aux exigences minimales de sécurité de NIS2 ?

Des questions importantes auxquelles il faut répondre :

- Vos pare-feu et programmes antivirus sont-ils à jour ?

- Utilisez-vous le cryptage pour les données sensibles ?

- Disposez-vous d’une politique d’accès qui empêche l’accès non autorisé aux systèmes ?

- Des systèmes de sauvegarde sont-ils en place pour récupérer les données en cas d’incident ?

3. Effectuer une analyse des risques

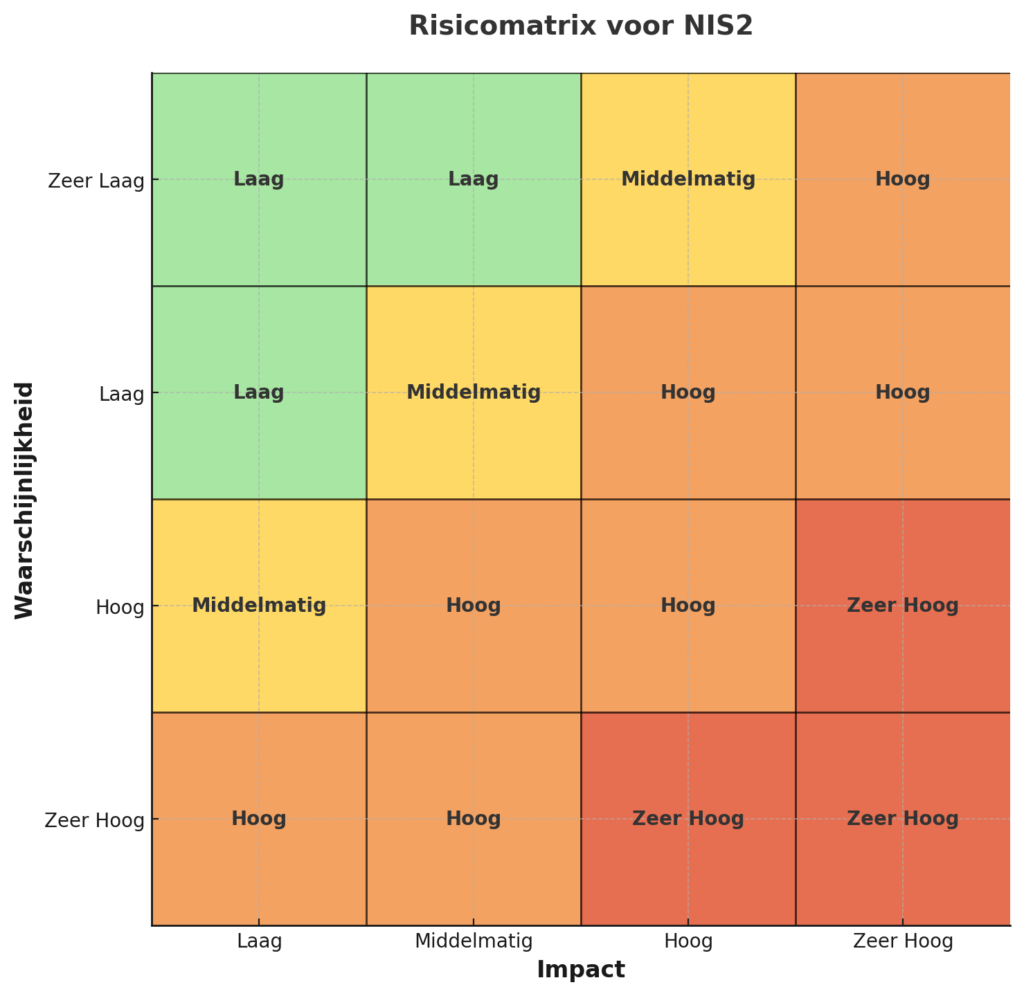

La directive NIS2 exige des organisations qu’elles identifient et gèrent les risques de manière proactive. Dressez la liste des menaces potentielles, évaluez leur probabilité d’occurrence et leur impact.

Étapes d’une analyse de risque simple :

- Identifiez les risques : Par exemple, le phishing, les ransomwares ou les menaces internes.

- Évaluer l’impact : que se passera-t-il si ce risque se concrétise ? Pensez aux dommages financiers, à la perte de réputation et aux conséquences juridiques.

- Classez les risques : Utilisez une matrice pour établir des priorités.

L’exemple de matrice des risques montre comment les risques peuvent être classés en fonction de leur probabilité (axe vertical) et de leur impact (axe horizontal), selon un code de couleurs allant du vert (risque faible) au rouge (risque très élevé).

4. Testez votre plan de réponse aux incidents

Un plan d’intervention en cas d’incident est l’une des principales exigences du NIS2. Avez-vous déjà un plan ? Testez-le régulièrement pour voir s’il fonctionne.

À faire :

- Mettez en place un scénario, tel qu’une violation de données ou une attaque de ransomware.

- Vérifiez que toutes les personnes concernées comprennent leurs tâches.

- Mesurez la rapidité avec laquelle votre organisation peut réagir et se rétablir.

5. Évaluer la formation et la sensibilisation au sein de l’équipe

Les employés sont souvent le maillon faible de la cybersécurité. Assurez-vous que votre équipe est consciente des cybermenaces et sait comment agir.

Questions à poser :

- Vos employés ont-ils suivi une formation récente sur le phishing et la gestion des mots de passe ?

- Existe-t-il des lignes directrices claires pour le signalement d’activités suspectes ?

- Y a-t-il des tests réguliers avec des simulations d’hameçonnage, par exemple ?

6. Travailler avec un expert externe

Pour de nombreuses organisations, une partie externe, telle qu’un DPD (délégué à la protection des données), peut aider à évaluer la conformité et à mettre en œuvre des améliorations. Cela peut s’avérer particulièrement utile si vous ne disposez pas des ressources nécessaires pour le faire en interne.

Avantages :

- Expertise sur la conformité NIS2

- Gain de temps et de ressources internes

- Un regard objectif sur vos mesures actuelles

Vous ne savez pas si votre organisation est prête pour le NIS2 ? Demandez une consultation gratuite et obtenez un aperçu immédiat de votre niveau de conformité.

Conclusion

L’évaluation de vos mesures de cybersécurité actuelles pour la conformité NIS2 ne doit pas être un processus compliqué. En suivant une approche structurée, vous obtiendrez rapidement des informations sur vos points forts et sur les domaines à améliorer. Besoin d’aide avec le processus ? Contactez-nous pour une consultation gratuite.